Стратегия защиты от ransomware с использованием DCAP-системы

В современном цифровом мире ransomware (шифровальщики) остаются одной из самых опасных киберугроз для бизнеса. Атаки становятся все более изощренными, а их последствия — катастрофическими: от потери критически важных данных до многомиллионных убытков и репутационного ущерба.

Классические методы защиты, такие как антивирусы и межсетевые экраны, уже не обеспечивают достаточный уровень безопасности – так как защищают в первую очередь конечные устройства и сетевой уровень инфраструктуры, в то время как основной (и целевой для злоумышленников) массив данных находится на файловых серверах и СХД. Злоумышленники атакуют не только и не столько рабочие станции, но и системы хранения данных (NAS, файловые серверы, облачные хранилища, базы данных), где сосредоточена критически важная информация. АРМ пользователя используется зачастую лишь как точка входа и возможность доступа к хранилищам данных, непосредственно ПК пользователя условно не страдает. Современная стратегия противодействия ransomware должна быть многослойной, сочетающей как классические СЗИ для различных уровней и сегментов корпоративной инфраструктуры, так и защитный функционал датацентричных решений – продуктов класса DAG/DCAP.

В этой статье мы рассмотрим место DCAP в построении стратегии безопасности корпоративных данных в сочетании с привычными инструментами корпоративной ИБ.

Механизм атаки вирусов-вымогателей и классические меры противодействия угрозе.

Как правило, ransomware-атаки развиваются по следующей схеме:

- Проникновение в систему, используя несколько основных векторов:

- фишинговые письма – вложения (Word, Excel, PDF) с макросами или ссылки на вредоносные сайты;

- эксплойты уязвимостей – атаки через RDP, VPN, веб-приложения;

- drive-by downloads – автоматическая загрузка вируса при посещении зараженного сайта;

- социальная инженерия – поддельные обновления ПО, фейковые установщики программ;

- зараженные USB-носители – автоматический запуск вредоносного кода при подключении устройства.

- Установка, распространение и противодействие антивирусным решениям:

- отключение защиты – убивает процессы антивирусов, останавливает службы резервного копирования (VSS);

- поиск уязвимостей – сканирует сеть на открытые RDP, SMB-шары, устаревшее ПО;

- кража учетных данных – использует Mimikatz или перехват в памяти;

- горизонтальное перемещение – заражает другие компьютеры через PsExec, WMI, RDP;

- использование обфускации кода (упаковщики, полиморфизм);

- внедрение в доверенные процессы;

- использование легитимных инструментов для распространения (PowerShell, PsExec), удаление логов;

- усложнение обнаружение – медленное или выборочное шифрование.

- Поиск и порча данных:

- после получения доступа к хранилищам ransomware ищет доступные документы, базы данных, архивы;

- вирус шифрует и/или скачивает данные, с последующим шантажом.

Периметральный слой защиты, NGFW, может помочь в противодействии заражению на начальном этапе, определить целевую атаку и блокировать ее, но зачастую оказывается бессилен. Далее, вредоносное ПО фактически уже в ИТ-инфраструктуре компании и вероятность порчи/кражи данных зависит того, существуют ли в организации такие способы и инструменты защиты, как:

— сегментация сети и политика zero trust;

— принцип наименьших привилегий для пользователей и сервисов;

— решения «сэндбоксинга»;

— EDR/XDR – продукты на конечных точках, SIEM для всеобъемлющего сбора событий в инфраструктуре, UEBA – системы для выявления аномалий;

— DAG/DCAP для мониторинга и защиты непосредственно хранилищ данных.

Создание подобной защитной схемы, ее администрирование – крайне затратная задача, как в части бюджета, так и в части человеческого ресурса, так как влечет за собой повышенные требования к квалификации и числу офицеров ИБ и ИТ-администраторов в штате. Зачастую в контуре компании присутствует лишь часть инструментов и политик безопасности: как правило, — это базовый набор AV+FW, и иногда – SIEM. При этом накопленные чувствительные данные в организации ничем в явном виде не защищаются. Следствием такой поверхностной защиты является крайняя распространенность и успешность атак шифровальщиков в российских и мировых компаниях. Дополнительно ситуацию усложняет конфликт интересов и зон ответственности отделов (ИТ – ИБ – бизнес), отсутствие наработанных защитных практик и недостаток экспертизы.

В таких ситуациях крайне рекомендуется дополнить набор используемых СЗИ системой класса DCAP – с их помощью становится возможным одним решением выявить и устранить множество рисков как для ИТ, так и для ИБ-подразделений компании, а благодаря функционалу автоматизации – решать задачи существующим штатом сотрудников.

Место DAG/DCAP решений в ИБ-контуре организации.

Решение класса DAG/DCAP может эффективно противостоять угрозе шифровальщиков и успешно дополнять существующий ИБ-контур организации сразу в нескольких функциональных аспектах, которые рассмотрим ниже. Использование DCAP позволяет дополнить существующую реактивную защиту (классические инструменты) превентивными механизмами – обнаружением рисков по расположению информации и прав доступа к ней, выявлением аномальной активности и различных инцидентов на самых ранних этапах. Таким образом структура защиты данных становится многослойной, проактивной и работающей на всех уровнях и этапах жизненного цикла информации и бизнес-процессов.

Функциональные возможности DCAP на примере реальных кейсов и задач.

Следование политике наименьших привилегий:

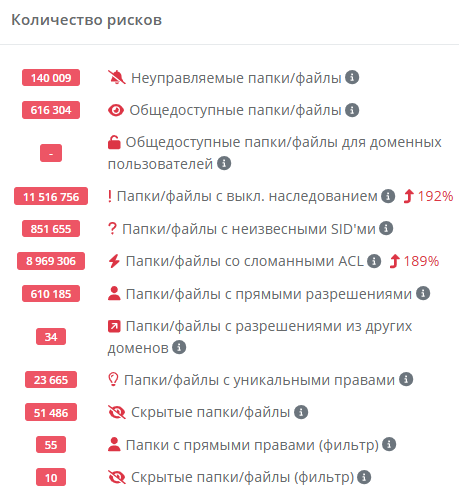

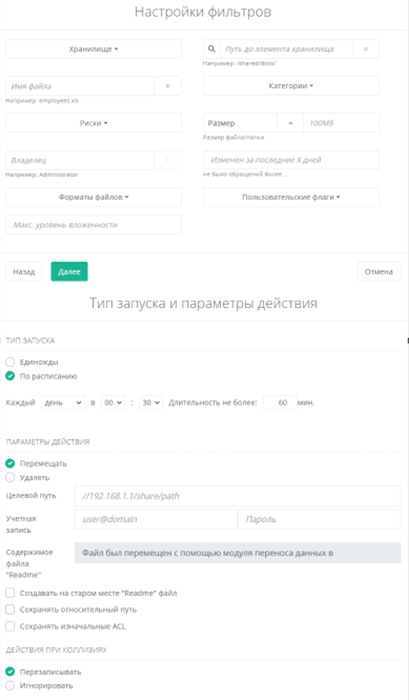

DCAP может выявить риски, связанные с неоптимальными/излишними правами доступа к данным на файловых хранилищах и через регулярные срезы контролировать динамику по найденным недочетам.

Срез инфраструктурных рисков, применительно к матрице доступа

Исправление обнаруженных рисков и постепенное приведение структуры доступа к данным к принципу наименьших привилегий позволяет резко сократить площадь атаки вирусов-шифровальщиков.

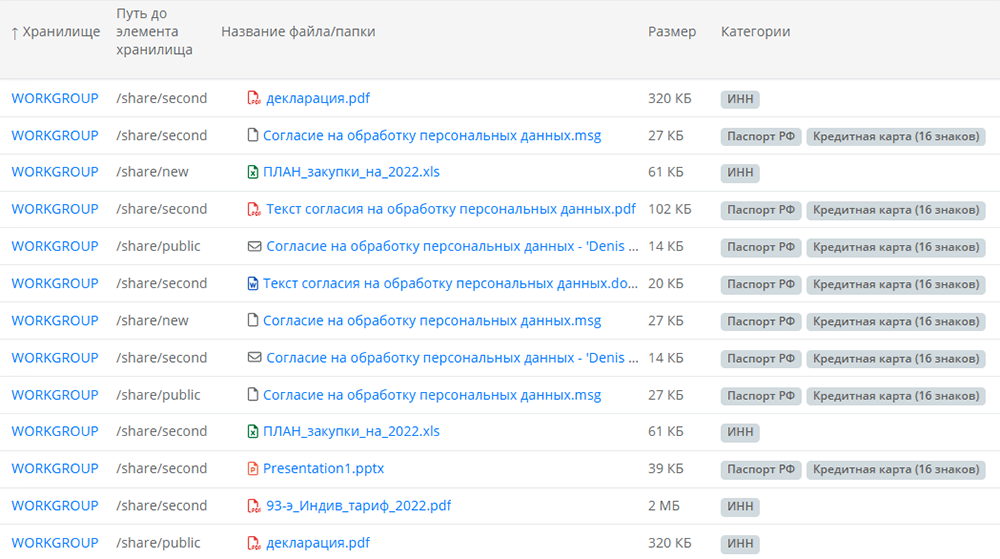

Выявление нецелевого расположения критичных данных:

DAG/DCAP может определять нахождение чувствительной информации различных категорий в не предназначенных для этого местах – общедоступных директориях, папках с излишним доступом, каталогах других отделов и так далее. Подобные недочеты – прямой путь к утечке данных или их порче из-под любой скомпрометированной УЗ в домене с минимальными разрешениями.

Проработка данного риска ИТ-администраторами вручную или автоматизированно через DCAP позволяет превентивно защитить важную информацию не только от ransomware атак, но и от любых потенциальных утечек.

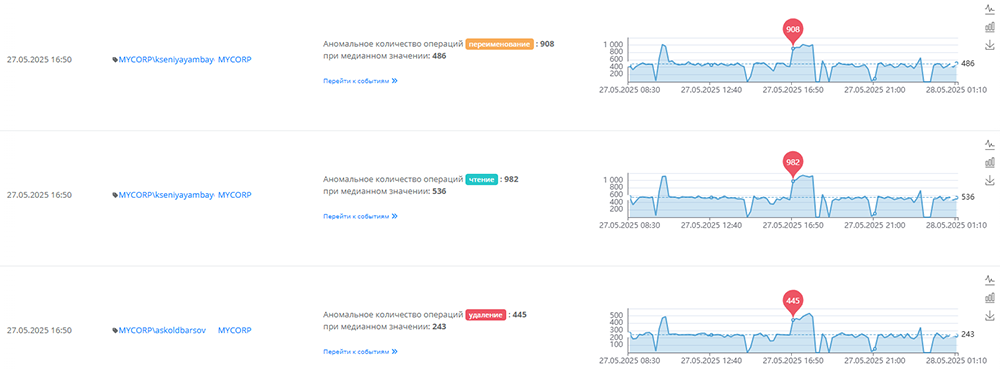

UEBA-аналитика и профилирование пользователей:

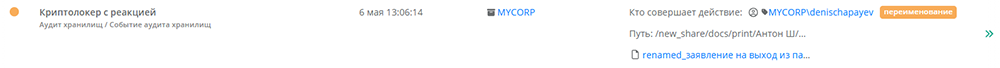

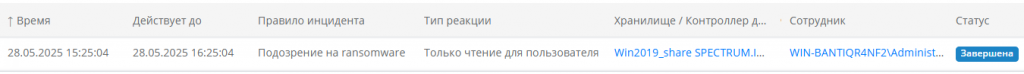

DAG/DCAP-система на базе событий файлового аудита может выявлять различные аномалии в поведении учетных записей при работе с данными на файловых хранилищах, определять нетипичную активность для различных корреляций (в зависимости от типа данных, конкретных УЗ, видов файловых операций, хранилищ, времени и т.д.), уведомлять о событиях администраторов СЗИ и блокировать файловые операции на уровне самого файлового сервера – что недоступно классическим ИБ-решениям.

По факту активной реакции DCAP на угрозу, сотрудники ИТ/ИБ могут уже работать с конкретным скомпрометированным узлом, изолировать устройство и производить дальнейшее расследование инцидента.

Действительно ли DCAP работает?

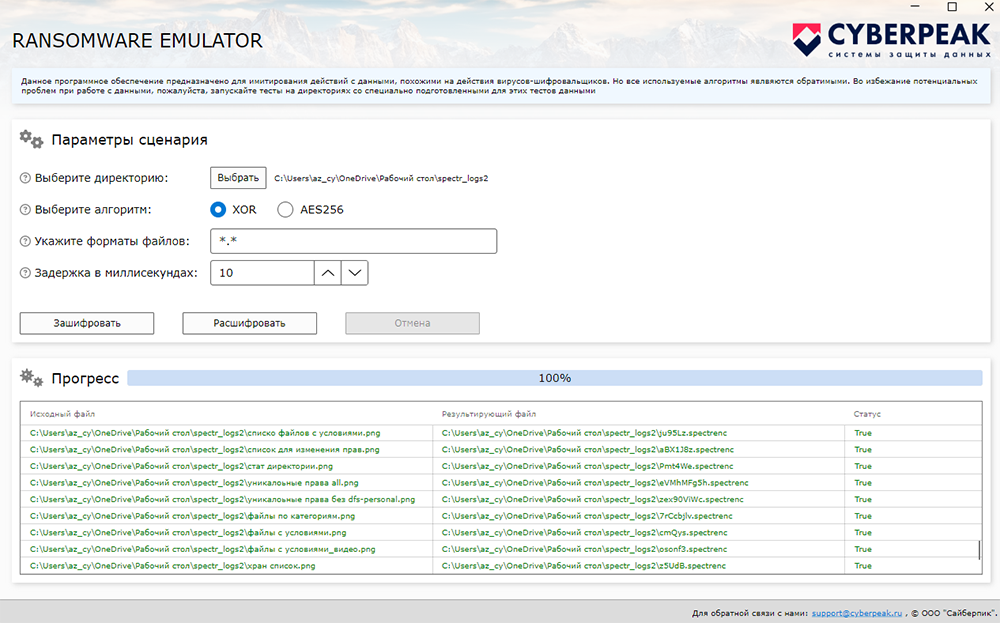

Дополнительной возможностью и слоем в стратегии защиты данных является использование утилиты Спектр-V в контексте проверки эффективности существующих средств защиты и отработки механизмов реагирования на инцидент. Данная утилита – безопасный эмулятор поведения вируса-шифровальщика, позволяет обратимо шифровать выбранный каталог с файлами.

Спектр-V распространяется на freeware-основе и позволяет проверить зрелость СЗИ в безопасном режиме – скорость и корректность обнаружения, наличие активной реакции на характерную активность, факи отправки уведомлений и корректность интеграций со смежными системами.

Скачать утилиту и проверить готовность своей инфраструктуры к атакам вирусов-шифровальщиков можно по ссылке: https://cyberpeak.ru/spektr-v/.

Заключение

Текущее состояние информационных технологии и объем накопленных данных помимо очевидных и наглядных благ прогресса несет также и риски по злоупотреблению информацией и доступными привилегиями. Рынок ИБ-решений отреагировал соответствующим образом – появлением продуктов класса DAG/DCAP для защиты актива нового времени – данных. Экзотические во время своего появления решения WAF, XDR вместо AV, Deception и пр. в нынешних реалиях – обычные и необходимые инструменты защиты инфраструктуры компании. Решения DAG/DCAP проходят похожий путь и уже сейчас сложно представить себе полноценную защиту накопленных данных в организации без подобного специализированного инструмента.

Без специализированных DCAP-решений организация существенно рискует – значительно растет риск пропустить целевую атаку на данные, не обнаружить инсайдерскую угрозу, нарушить требования регулятора по защите ПДн и получить штраф, либо стать жертвой вируса-шифровальщика.

Антон Здоров, инженер технического сопровождения продаж компании «Сайберпик»