«Спектр | DCAP»: топ отчетов

С расцветом BigData, ИИ-инструментов и накопления информации данные стали ключевым ресурсом, определяющим развитие технологий, экономики и общества. 2020-е годы можно считать началом эпохи «экономики данных». Сбор, анализ и монетизация информации привели к появлению термина «данные — новая нефть», подчеркивающего их ценность и стратегическое значение. В следствие этих событий выросла востребованность инструментов по их защите и контролю.

Как показывает практика, данные в компаниях обычно представлены и хранятся либо в структурированном виде (различные базы данных), либо неструктурированном (файловые сервера, СХД, облачные хранилища, рабочие станции и т. д.). Сегодня мы рассмотрим один из ключевых классов решений по защите неструктурированной информации – класс DAG/DCAP-систем – и подробно остановимся на одном из главнейших её инструментов – системе отчетов.

Система отчётности в решениях класса DAG/DCAP

Отчеты в DAG/DCAP не только позволяют делать срезы по накопленным системой данным, но и помогают выявлять риски, обеспечивать соответствие регуляторным требованиям и следовать политикам безопасности организации. Разнообразие отчетов обусловлено широким спектром выполняемых задач: от оперативного аудита до глубокого анализа угроз. Также система отчетности позволяет контролировать политики по расположению данных и доступа к ним, отслеживать динамику наведения порядка на системе хранения организации.

В этой статье мы ознакомимся с частью наиболее популярных отчетов, которые условно будут разделены на 4 группы: «Контент», «Права и разрешения», «Эксплуатация» и «Домен». Представленные ниже срезы позволяют выявить самые критичные и распространенные риски, существующие в большинстве организаций, требующие устранения в первую очередь.

Контентно-ориентированные отчеты

Эти варианты срезов помогают определить факты наличия, места расположения и количество чувствительных для компании данных на всех возможных СХД организации.

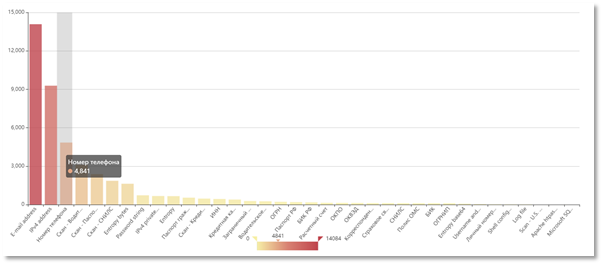

Например, отчет «Распределение файлов по категориям» показывает количество объектов, содержащих различные категории критичных данных, с целью оценки общей ситуации на файловых ресурсах:

Распределение файлов по категориям

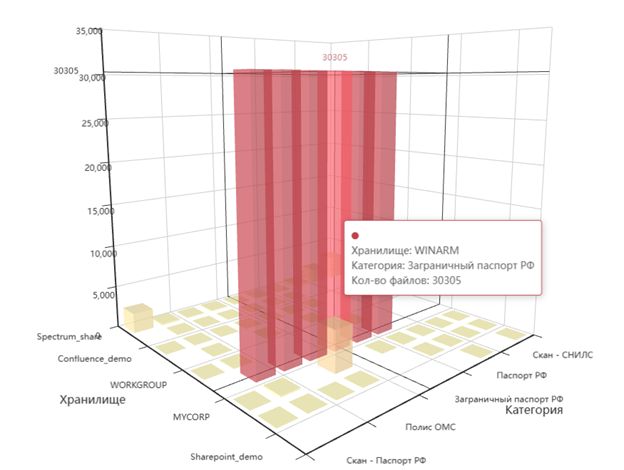

Вариация этого отчета может дополнительно подсветить чувствительные данные в срезе отдельных хранилищ в контуре компании:

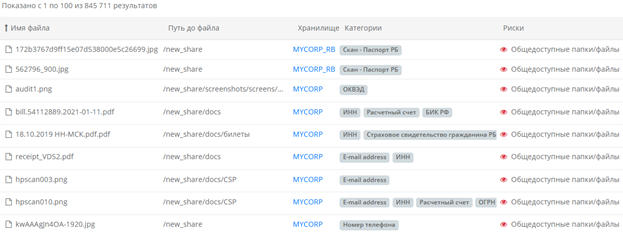

Отчет «Список файлов с заданными условиями» позволяет видеть общее количество файлов, расположение которых требует контроля в более подробном виде: типы и названия документов, расположение в конкретных директориях, а также риски с точки зрения матрицы доступа к ним:

Как работает дальнейшая логика контроля?

Отчет — это первый шаг в цепочке управления безопасностью данных. Далее на его основе возможно формирование и отслеживание политик безопасности расположения данных.

При обнаружении нарушений (например, нахождение файла с чувствительной информацией в общедоступной папке) система может отправить оповещения ответственным сотрудникам (ИБ, ИТ) или руководителям подразделений, если риск требует оперативного вмешательства.

Благодаря автоматической регулярной генерации отчетов (как превентивно, так и только в случае обнаруженных нарушений политик безопасности), есть возможность отслеживать динамику изменений и оценивать эффективность внедренных политик.

Отчёты по правам доступа и разрешениям

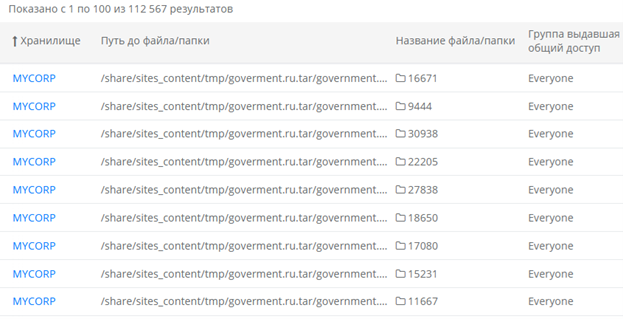

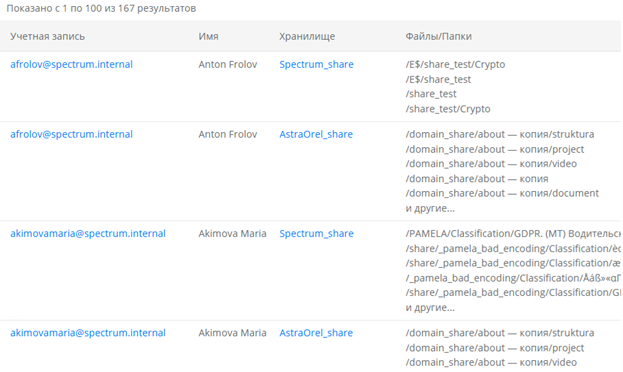

Отчет «Общедоступные папки и файлы» позволяет контролировать директории и документы, которые могут содержать чувствительную информацию и при этом быть доступны (в нарушение требований регуляторов) всем пользователям организации (в том числе – непривилегированным):

Представленные выше в отчете папки, доступные всем пользователям организации, зачастую прямой путь к утечкам чувствительной информации, как внутри компании к непривилегированным сотрудникам, так и за ее пределы. В подобных директориях крайне важно отслеживать наличие или появление конфиденциального контента, в том числе при помощи настроенных по расписанию отчетов.

Следующий отчет позволяет определить УЗ (пользователей), которые могут изменять права доступа на папки/файлы. Следствием подобных привилегий является возможность изменения прав доступа к данным рядовыми сотрудниками, без ведома ИТ/ИБ – специалистов.

Список сотрудников, которые могут изменять права

Как следствие, непривилегированные пользователи могут получать доступ к чувствительным данным, благодаря включению в списки доступа на директорию, в обход существующих политик безопасности. В то же время, ручное и своевременное выявление подобных уязвимостей на практике трудновыполнимая задача. Автоматизированный сбор данного отчета поможет оперативно выявлять уязвимости и устранять их.

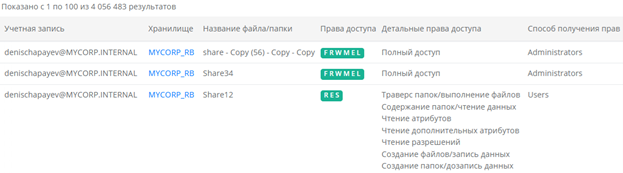

Также DCAP позволяет выстроить срез по актуальным правам доступа к данным для сотрудника или группы пользователей – для контроля, валидации или «слепка» разрешений на текущий момент:

Права доступа сотрудника

Данный срез помогает оперативно проверять реальную матрицу доступа для выявления нарушений или избыточных прав, что не позволяет делать встроенный функционал файлового сервера. Также этот отчет позволяет дополнительно контролировать соблюдение политик доступа к данным и на ранних этапах обнаруживать и пресекать возможности утечек информации.

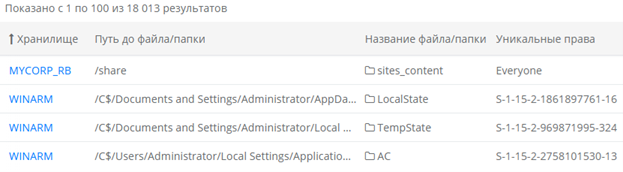

Возможно и выявление нарушений в структуре прав, например, обнаруживать папки/файлы с выключенным наследованием или уникальными разрешениями, расположенные глубоко в структуре сервера. Такие объекты никогда не отслеживаются на практике, а усложнение структуры прав также затрудняет её понимание, управление и последующий контроль.

Глубоко расположенные папки с уникальными правами

«Эксплуатационные» отчеты

Решения класса DAG/DCAP позволяют оптимизировать СХД с точки зрения нахождения дублирующих данных, а также файлов и папок, с которыми не ведется реальная работа. Соответственно, найденную информацию можно переместить в «холодное» хранилище или сразу удалить, тем самым освободив место для хранения.

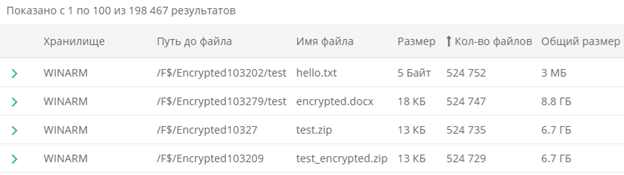

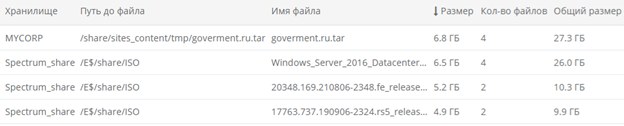

Система позволяет находить дубликаты файлов, которые занимают много дискового пространства, как по объему, так и по количеству объектов:

Топ дубликатов по количеству файлов

Топ дубликатов по размеру файлов

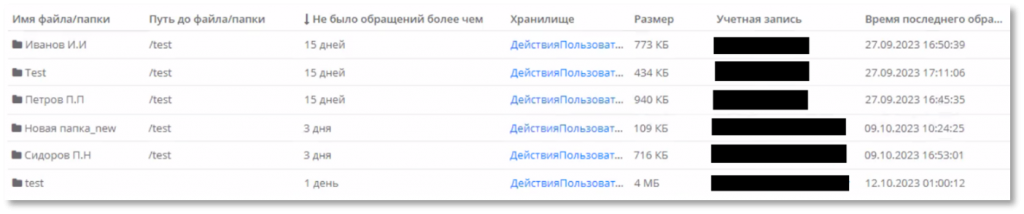

DCAP находит неиспользуемые данные как на базе меток Modify date на объектах, так и на базе накопленного аудита событий. Первый вариант позволяет дать оценку неиспользуемых данных за любой срок вне зависимости от времени работы самой системы, но не гарантирует, что данные реально не использовались, так как метка даты модификации не меняется по умолчанию в случае простого чтения файла или папки. Второй вариант гарантирует, что к данным реально никто не обращался, но требует, чтобы система была установлена в течение всего анализируемого промежутка времени.

Неиспользуемые данные свыше 365 дней на базе метки Modify date

Неиспользуемые данные на базе статистики по событиям

В дальнейшем такие данные удобно перемещать на более медленные и дешёвые СХД, либо в архив на ленточный накопитель, что позволяет снизить расходы на содержание инфраструктуры. Система DAG/DCAP позволяет также избавить администраторов от ручной оптимизации найденных файлов на хранилище и производить эти операции в автоматическом режиме по заданному расписанию, что снижает рабочую нагрузку на сотрудников и риски ошибок.

Система также позволяет иметь представление о размере объектов на файловом сервере в удобном и интерактивном виде, что позволяет быстро идентифицировать объекты, занимающие большое количество места на дисках:

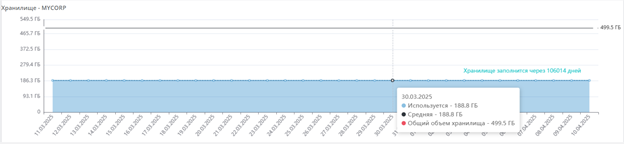

Кроме этого, система способна давать прогноз по динамике заполнения СХД данными, для планирования расширения / модернизации, исходя из текущего характера использования и заполнения хранилища:

Домены в DAG/DCAP

Последний для данной статьи, но не в списке возможностей DCAP, блок отчетов и функционала – из группы по анализу доменной структуры.

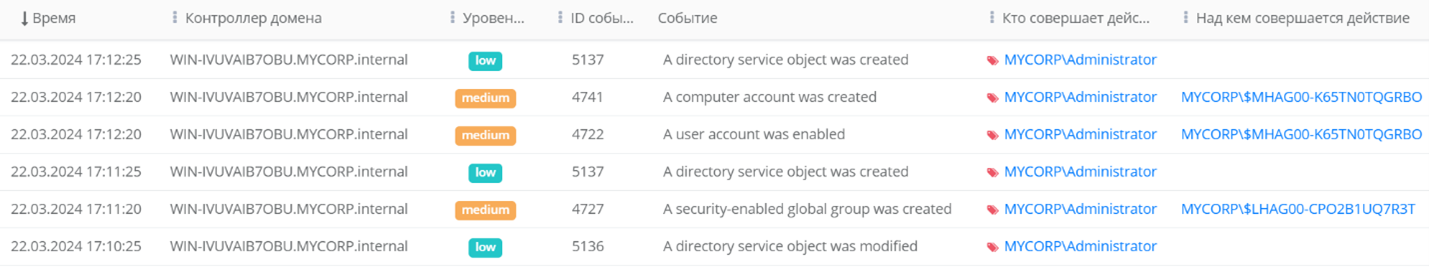

Система отслеживает любые изменения в Active Directory, включая создание / изменение / удаление объектов AD (пользователи, компьютеры, OU, GPO политики), изменение членства в группах, факты успешной и неуспешной аутентификации и авторизации, блокировки / активации / отключение пользователей и т. д. Дополнительно система анализирует различные риски, связанные с особенностями настройки AD, и позволяет их отслеживать в качестве метрик.

Аудит событий в Active Directory

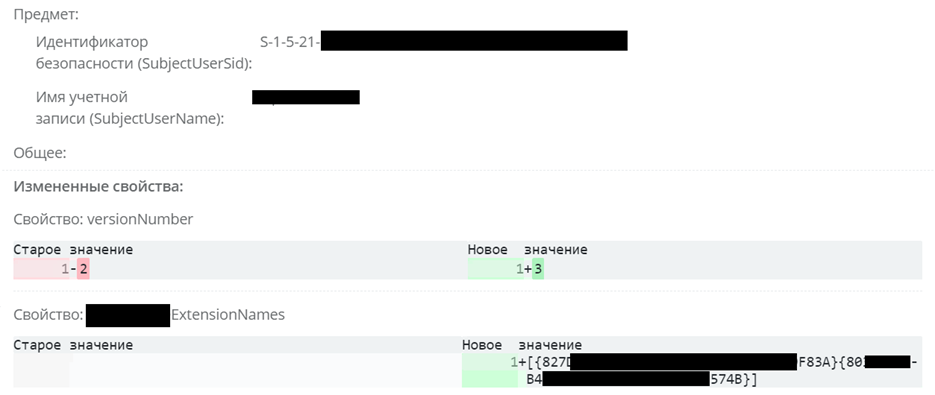

Например, в событиях изменения GPO политик видно не только кто и когда внёс изменения, но также отображаются старые и новые значения в самой политике:

Пример события изменения GPO политики

Это позволяет быстро идентифицировать администратора, который внёс изменения, негативно повлиявшие на инфраструктуру организации.

Решение позволяет, среди прочего, контролировать парольную политику компании. Можно выявлять риск в виде УЗ с постоянным паролем, что является прямой угрозой безопасности, если в инфраструктуре не используются сторонние решения по их управлению или замещению (сертификаты / токены). Особенно остро стоит проблема в случае слабых парольных политик, что позволяет злоумышленникам проводить разные типы атак, включая вариации полного перебора.

Список сотрудников с постоянным паролем

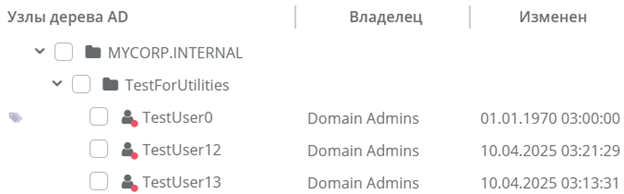

Дополнительно есть возможность отслеживать сотрудников с более критичным риском – отсутствием требования о вводе пароля – когда в настройках каталога домена для УЗ не указано требование о наличии или сложности пароля. Подобные УЗ являются простейшей точкой входа злоумышленников в домен.

УЗ с установленным флагом PASSWD_NOTREQD

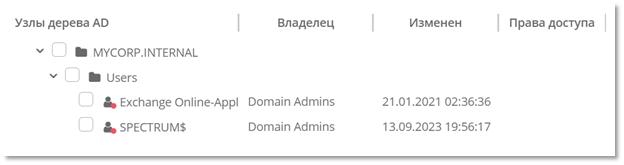

DAG/DCAP позволяет также отслеживать уязвимости и попытки атаки на домен организации при использовании протокола Kerberos. Благодаря потоку событий с контроллера домена возможно получать уведомления (и при необходимости автоматически запускать активные реакции на эти события) о массовых неудачных попытках пре-аутентификации УЗ по протоколу Kerberos. За подобными систематическими или массовыми событиями могут стоять попытки проникновения злоумышленников в домен. Отсутствие опции пре-аутентификации для учётной записи в настройках каталога домена означает необязательность предварительной проверки аутентичности пользователя (шифрование метки времени хэшем пароля), что делает её уязвимой для атаки ASREProasting с возможностью последующего перебора хэша пароля пользователя в оффлайн режиме. Также это делает возможным проведение атаки Kerberoasting на другие аккаунты с помощью этой УЗ без фактического знания её пароля (посредством манипуляции поля sname).

УЗ без требования пре-аутентификации УЗ Kerberos

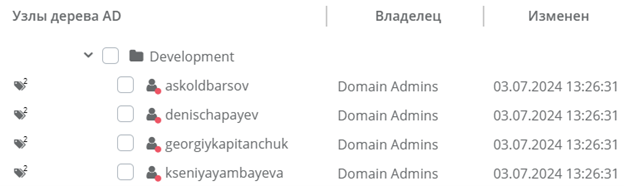

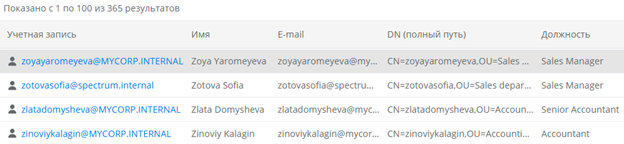

Система также может отслеживать неактивные учетные записи, которые могут оставаться включенными или не удаленными из-за ошибок системных администраторов. Данные УЗ могут быть использованы злоумышленником или бывшим сотрудником. Кроме того, такие неактивные учетные записи потребляют пространство базы данных. Контролируя данный риск через отчет по расписанию, можно обезопасить и оптимизировать доменную инфраструктуру.

Список неактивных учетных записей

Выводы

В статье мы рассмотрели небольшую часть отчетов по самым часто встречающимся недочетам и уязвимостям на инфраструктуре хранения неструктурированных данных. На основе таких срезов можно настроить политики по контролю и устранению рисков на файловых серверах компании и контроллерах домена. Множество отчетов, оставшихся за кадром статьи позволяют получить более глубокое и детальное представление о состоянии инфраструктуры, а также решить другие специфические для конкретной организации задачи.

В совокупности с прочими функциональными модулями решения DAG/DCAP отчетная система предоставляет отличную возможность по сокращению площади атаки на «новую нефть» нашего времени – данные организации.